现在起作用的是:

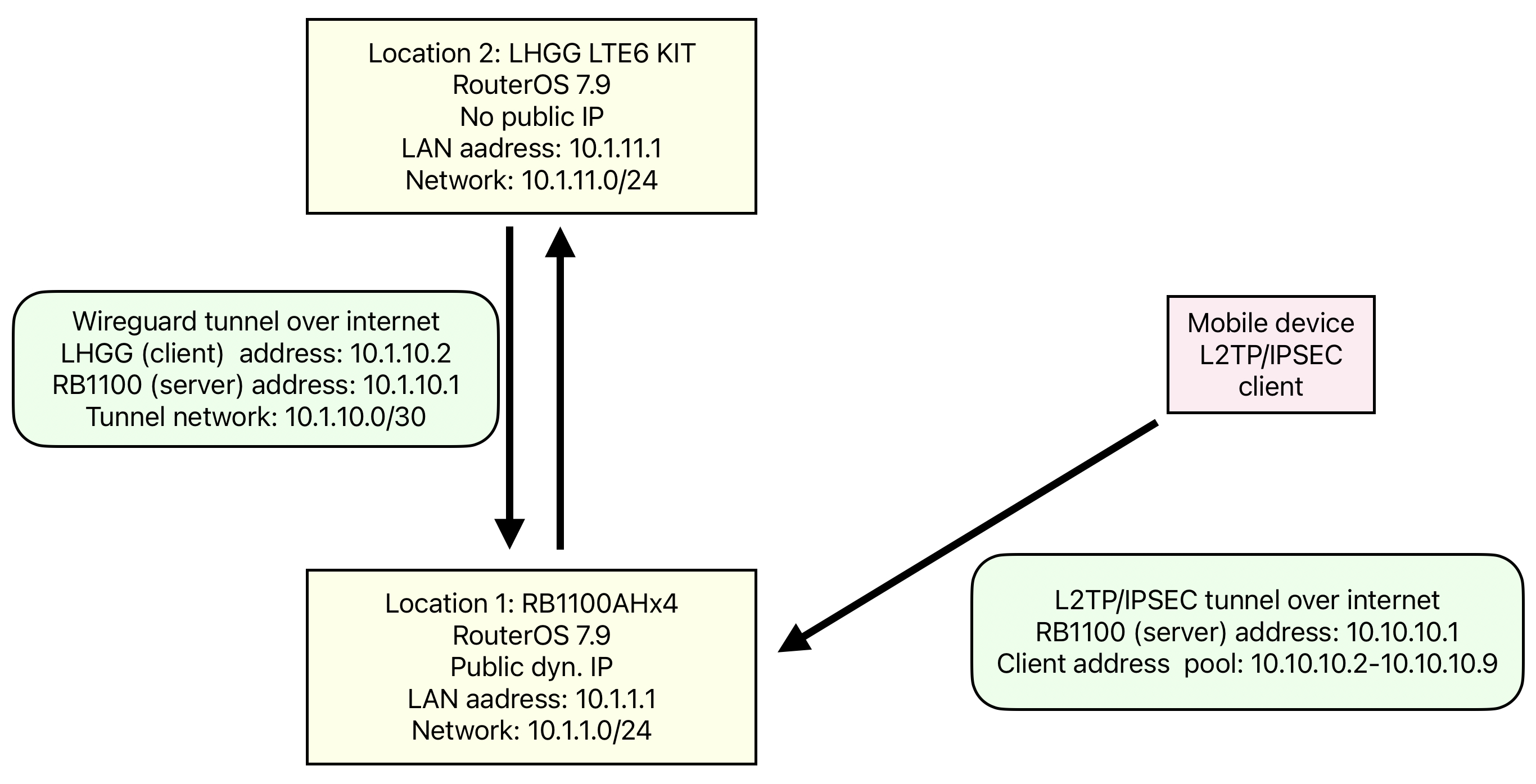

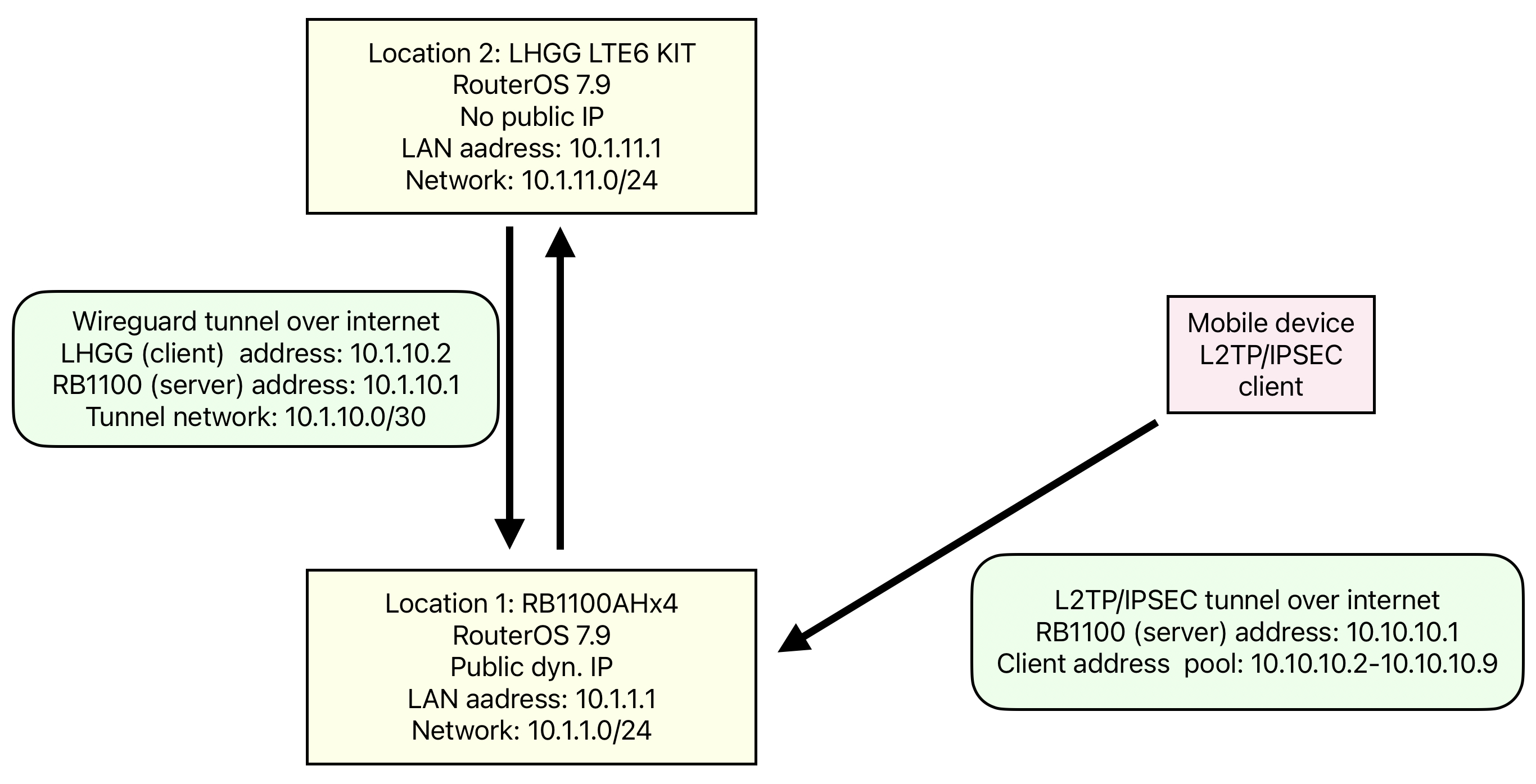

1)位置1和位置2局域网之间的连接。我可以从位置1或2访问位置1/2网络的所有LAN设备。

2)我可以从连接到位置1的移动设备访问位置1 LAN。

什么是不工作,我正在努力实现:

我还需要从连接到位置1路由器的移动设备访问位置2 LAN设备。这意味着在位置1中以某种方式连接L2TP/IPSEC和Wireguard。我还不知道怎么做。

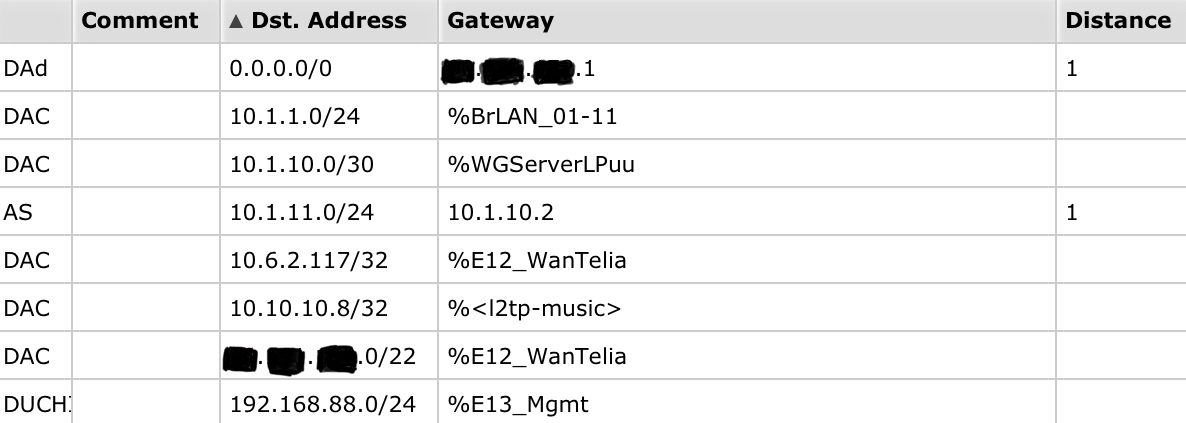

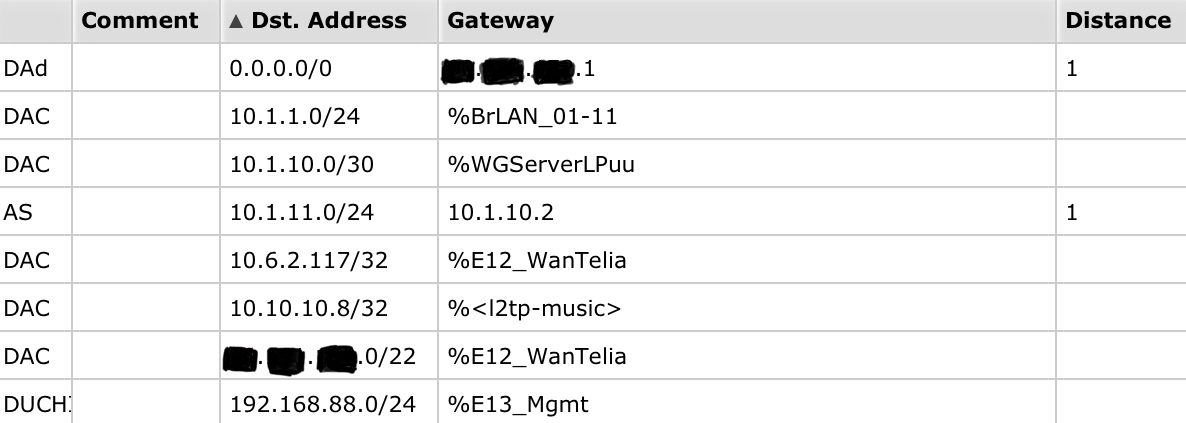

Wireguard启动后,连接一台L2TP/IPSEC设备时,“Location 1 /IP/Routes”的图像:

怎么啦?所有的tik设备都有ssh客户端/服务器。谢谢@anav,幸运的是,这是可能的,不需要亲自去1号地点。刚刚了解到Mikrotik路由器没雷竞技网站有ssh客户端,但有其他设备可以ssh到Location 2路由器。

exportTik.txt